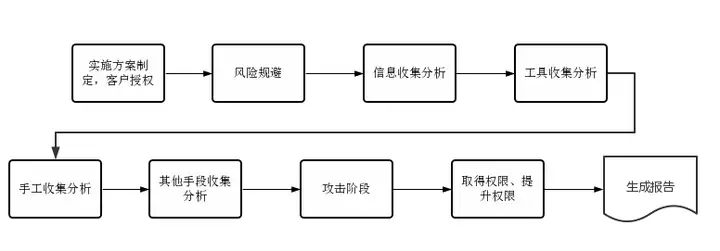

使用nslookup.exe,superscan,x-scan,tracert,nmap等探測收集目標主機環境及其所在的網絡環境。

使用ISS、GFI、SSS等漏洞掃描器,對目標網絡中的主機進行漏洞掃描,并對掃描結果進行分析。

使用ethereal、sniffer pro等工具嗅探分析目標網絡數據和私有協議交互。

1) 手工收集分析

對目標主機環境及其所在網絡環境,在工具分析基礎上進行手工深入分析。判斷是否存在遠程利用漏洞和可以利用的敏感信息。

2) 其他手段收集分析

可以由客戶提供一些特定的資料,以便于我們查找漏洞。或者利用社會工程學或木馬、間諜軟件等收集有用信息。

3) 攻擊階段

根據客戶設備范圍和項目時間計劃,并結合前一步信息收集得到的設備存活情況以及掃描得到的服務開放情況、漏洞情況制定計劃,確定無誤后實施。

攻擊手段大概有以下幾種:

主機存在重大安全問題,可以遠程獲取權限。但是這種可能性不大。

應用系統存在安全問題,如SSH系統可能存在溢出、脆弱口令等問題,嚴重的可以獲取系統權限,輕則獲取普通控制權限。

網絡通信中存在加密薄弱或明文口令。

同網段或信任主機中存在脆弱主機,通過sniffer監聽目標服務器遠程口令。

4) 取得權限、提升權限

通過初步的信息收集分析和攻擊,存在兩種可能,一種是目標系統存在重大安全弱點,測試可以直接控制目標系統,但是可能性很小;另一種是目標系統沒有遠程重大的安全弱點,但是可以獲得普通用戶權限,這時可以通過普通用戶權限進一步收集目標系統信息,并努力獲取超級用戶權限。

我們專注高端建站,小程序開發、軟件系統定制開發、BUG修復、物聯網開發、各類API接口對接開發等。十余年開發經驗,每一個項目承諾做到滿意為止,多一次對比,一定讓您多一份收獲!

更新時間:2025-05-01 19:08:58

更新時間:2025-05-01 19:08:58 服務器運維

服務器運維 772

772